- Was kann ein VPN nicht verhindern?

Abgesehen von der IP-Adresse des verwendeten Gerätes und dem Verlauf der besuchten Webseiten, hat ein VPN seine Grenzen. Wenn der Nutzer dennoch eine Phishing-Mail oder eine mit Malware infizierte Datei öffnet, kommt es dennoch zu einem Angriff. Auch die guten alten Trojaner funktionieren weiterhin.

- Welche Gefahren bedrohen die Sicherheit beim Surfen am meisten?

Zu den größten Risiken bei der Internetnutzung zählen:

- Schwache Passwörter

- Das Speichern von Passwörtern im Browser und Apps

- Phishing-Mails

- Eingeschleuste Malware

- Das Besuchen von Webseiten ohne SSL-Verschlüsselung

- Öffentliche Computer (Internetcafés)

- Öffentliche WLANs (Hotspots)

- Wie erstelle ich ein sicheres Passwort?

Ein gutes Passwort ist leicht zu merken und dennoch komplex genug, um ein gewisses Maß an Sicherheit zu gewährleisten. Es sollte aus mindestens zehn Zeichen bestehen. Neben Groß- und Kleinbuchstaben sind Zahlen sowie wenigstens ein Sonderzeichen zu verwenden.

- Wie kann ich meine Passwörter am besten speichern?

Die sicherste Methode besteht immer noch darin, seine Passwörter aufzuschreiben. Diese Notizen sind an einem Ort aufzubewahren, der nur einem selbst bekannt ist. Werden Passwörter dagegen in Browsern und Apps gespeichert, lassen sich diese von erfahrenen IT-Experten leicht auslesen. Auch Passwort-Manager sind nicht zu 100% sicher vor einem Hacking-Angriff.

- Wovor schützt mich ein VPN?

Es verschlüsselt den Datenverkehr zwischen dem Nutzer und dem Internet. Auf diese Weise erhalten selbst unverschlüsselte Daten eine gewisse Sicherheit. Sei es bei der Nutzung eines öffentlichen WLANs oder beim Besuchen nicht verschlüsselter Webseiten. Zudem wird die Herkunft der Internetadresse nicht preisgegeben. Dies ist hilfreich gegen bestimmte Ländersperren.

Verschiedene Sicherheitsrisiken im Internet – Hilft ein VPN?

Das Internet hat unser Leben in vielerlei Hinsicht vereinfacht und verbessert. Jedoch birgt es auch viele Risiken. Vom Datendiebstahl bis hin zum Cyber-Mobbing kann das Surfen im Netz unsicher sein. Daher ist es wichtig, sich über die möglichen Gefahren im Klaren zu sein und Maßnahmen zu ergreifen, um sich und seine Daten zu schützen.

Nachfolgend werden ein paar typische Sicherheitsrisiken näher erläutert und wie man diesen vorbeugen kann.

#1: Passwort-Sicherheit

Computer, Smartphones und Tablet PCs verbinden Nutzer mit dem Internet. Die richtige Verwendung ist Voraussetzung dafür, dass Sicherheitsrisiken minimiert werden. Der Umgang mit Passwörtern zählt dazu. Weder sollten sie zu einfach sein, noch irgendwo leichtfertig abgespeichert werden.

Hacker nutzen spezielle Programme, welche in wenigen Minuten tausende von Passwort-Kombinationen durchgehen. Die Länge des gewählten “Codes” ist dabei ebenso entscheidend wie der Aufbau. Ein komplexer Mix aus Zahlen, Buchstaben und Satzzeichen erschwert das Knacken des Passworts.

Je mehr Zugänge (Accounts) bestehen, desto lästiger wird es, sich diese zu merken. Trotzdem sollten Passwörter nur auf bestimmte Weise gespeichert werden. Auf keinen Fall in einem frei einsehbaren Dokument auf der Festplatte. Auch das Abspeichern im Browser ist nicht ratsam.

Die größtmögliche Sicherheit bieten immer noch Zettel und Stift. Alle Passwörter werden schriftlich notiert und gut verwahrt. Alternativ könnte ein sogenannter Passwort-Manager zum Einsatz kommen. Wobei es hier große Unterschiede zwischen den Anbietern gibt. Hierzu wird ein Konto registriert und die dazugehörige Erweiterung bzw. App installiert.

Die Passwörter sind dann in einer Art virtuellen Tresor gesichert. Nur über ein sogenanntes “Master Password” erhält der Besitzer Zugriff darauf. Völlig unmöglich zu knacken sind diese Dienstleister jedoch nicht. In der Vergangenheit kam es wiederholt zu Leaks. Also ein großes Datenleck, welches mitunter die Kennwörter von tausenden Nutzern offenlegt1Quelle: Which Password Managers have been hacked? – https://password-managers.bestreviews.net/faq/which-password-managers-have-been-hacked/ – Abgerufen am 29.01.2023.

#2: Phishing-Mails und Websites

Wer glaubt, dass heute kaum noch jemand auf betrügerische E-Mails hereinfällt, der irrt sich gewaltig. Jedes Jahr werden zehntausende Kampagnen erstellt, um sich illegal Zugriff auf persönliche Daten zu verschaffen2Quelle: Onlinesicherheit: Phishing – https://www.onlinesicherheit.gv.at/Services/Cybermonitor/Phishing.html – Abgerufen am 29.01.2023. Alternativ installieren die mitgelieferten Dateianhänge entsprechende Schadsoftware und erlangen somit die Kontrolle über den infizierten PC.

Phishing-Mails verfolgen also das Ziel, den Nutzer hinters Licht zu führen. Dabei werden die Betrugsversuche immer besser. Mittlerweile werden große Unternehmen und Dienstleister täuschend echt kopiert. Unerfahrene Internetnutzer fallen schnell herein.

Hier ein paar Beispiele für beliebte Phishing-Mails:

- Ein großer Lottogewinn, der noch nicht abgeholt wurde.

- Die eigene Bank verlangt eine erneute Authentifizierung der hinterlegten Daten (samt Passwort).

- Es gilt ein Paket bei einem bekannten Logistiker des Landes abzuholen, welches ansonsten bald zerstört oder zurückgeschickt wird.

- Jemand hat eine größere Summe zu vererben und man wurde als Empfänger ausgewählt.

- Mit nur wenigen Klicks am Tag zum Millionär werden.

- Eine offene Rechnung ist umgehend zu begleichen, obwohl es keine Bestellung im Internet gab.

Am gefährlichsten sind Phishing-Mails, welche das Original extrem gut nachmachen. Häufig erkennt man sie nur an dem jeweiligen Link, auf den geklickt werden soll.

#3: Dubiose Anrufe

Manchmal findet der Betrüger auf einem Umweg zu einem. So ist es seit Jahren weit verbreitet, dass zufällige Telefonnummern gewählt werden. Der Anrufer gibt sich dann meistens als Kundendienst einer großen Firma aus (Microsoft, Apple etc.). Er wäre angeblich über ein Sicherheitsrisiko informiert worden, wobei er nun helfen möchte.

Dazu benötigt er dringend Zugriff auf den Computer. Wofür es eine Software herunterzuladen gilt (bspw. Teamviewer). Nachdem die Verbindung steht, will die Person helfen, das Risiko zu entfernen. In Wahrheit installieren er oder sie ihre eigene Software. Welche das angesprochene Problem simuliert und dieses kann der Laie angeblich nicht alleine lösen. Allerdings ist nur eine kleine Zahlung notwendig und dann kann der Mitarbeiter alles aus der Welt schaffen. Nicht selten werden Betroffene hierbei um mehrere hundert Euro erleichtert, wenn sie auf diese Masche hereinfallen.

Ähnlich gut funktionieren Anrufe, bei denen vorgegaukelt wird, man habe sich irgendwo für ein Abo registriert. So warnen Verbraucherschützer und die Bundesnetzagentur regelmäßig vor neuen Betrugsmaschen am Telefon3Quelle: Aktuelle Hinweise – https://www.bundesnetzagentur.de/DE/Vportal/TK/Aerger/Aktuelles/start.html – Abgerufen am 29.01.2023.

#4: Angriffe durch Malware

Sie ist auch als bösartige Software bzw. Schadsoftware bekannt4Quelle: Was ist Malware – https://www.websecurity.digicert.com/de/de/security-topics/what-are-malware-viruses-spyware-and-cookies-and-what-differentiates-them – Abgerufen am 29.01.2023. Diese gelangt aus Dateianhängen oder beim Besuchen von betrügerischen Webseiten auf das Endgerät.

Malware bleibt oft unbemerkt, bis sie ihre verheerende Wirkung entfaltet. Beliebt ist dabei das Blockieren des Computers unter Androhung einer Zahlung, um das Gerät wieder freizuschalten. Malware kann ebenso Kontoinformationen, Adressdaten etc. ausspionieren.

Sie ist auch in der Lage, vorhandene Kontaktinformationen zu sammeln und sich per E-Mail an die nächsten Empfänger zu verteilen. Auf diese Weise entsteht eine Kettenreaktion, die mitunter Dutzende Computer in wenigen Stunden infiziert.

Die Lösung: Verwendung einer leistungsstarken Anti-Viren-Software mit Live-Überwachung. Diese erkennt im Bruchteil einer Sekunde, dass unerlaubte Zugriffe auf das System erfolgen und unterbindet sie.

Darüber hinaus sollte es vermieden werden, fragwürdige Internetseiten und Downloads in Anspruch zu nehmen. Es braucht jedoch etwas Erfahrung, um seriöse Quellen von anderen zu unterscheiden. Selbst die Suchmaschinen empfehlen manchmal Internetseiten, hinter denen Malware steckt. Entweder weil der Betreiber dies so beabsichtigt oder dessen Seite vor kurzem gehackt wurde.

#5: Social-Engineering-Angriffe

Das schwächste Glied im Internet ist und bleibt der Mensch. Er ist leicht beeinflussbar und zu einfach zu täuschen. Menschliche Interaktionen haben durch soziale Netzwerke wie Facebook oder Twitter stark zugenommen. Wir sind praktisch durchgehend miteinander verbunden. Genau bei dieser Schwachstelle setzen die Social-Engineering-Attacken an.

Sie nutzen das gewohnte Miteinander auf virtueller Ebene aus. Dafür werden Identitäten von Freunden und Familienmitgliedern kopiert. Eine von dort empfangene Nachricht wird nur selten hinterfragt. Anders ausgedrückt, nutzt das Social Engineering bestehendes Vertrauen zu illegalen Zwecken aus. Durch die erwähnte Zuneigung ist es leichter, bestimmte Sicherheitsmechanismen zu überwinden. Wer würde schon einer sonst vertrauenswürdigen Person misstrauen?

Die Hacker, hier Social Engineers genannt, bedienen sich diverser Techniken5Quelle: Social Engineering – https://www.computerweekly.com/de/definition/Social-Engineering – Abgerufen am 29.01.2023. Als Basis für alle Betrugsversuche dienen intensive Recherchen zum ausgemachten Opfer. Dazu zählen unter anderem Aktivitäten in sozialen Netzwerken sowie bestehende Freundeslisten. Je mehr ein Social Engineer weiß, desto leichter kann er sich das Vertrauen seiner Zielperson erschleichen.

Wobei dies nicht nur einzelne Personen sein können. Es erwischt auch Unternehmen, denen eine falsche Zusammenarbeit vorgetäuscht wird. Oder ein Mitarbeiter wird durch die gesammelten Informationen unter Druck gesetzt und somit zum Komplizen für die geplante Aktion gemacht.

Hier ein paar beliebte Praktiken von Social Engineers:

- In manchen Fällen gelingt es vor Ort einen infizierten Datenträger (bspw. USB-Stick) einzuschleusen. Diese installiert die gewünschte Malware und lässt diese im Verborgenen sensible Daten sammeln. Diese werden unerkannt an den Social Engineer verschickt, damit dieser sie auswerten und für einen Angriff nutzen kann.

- Beim Whaling werden dagegen hochrangige Entscheidungsträger in einem Unternehmen anvisiert. Dies kann der Chef der Personal- oder Finanzabteilung sein. War das Whaling erfolgreich, hat der Angreifer wichtige Informationen gewonnen.

- Eine attraktive Person nimmt Kontakt zur Zielperson auf und gibt vor, an einem Date interessiert zu sein. Teilweise sind reale Treffen angedacht, meistens bleibt es bei einer Online-Beziehung. Auch hier wieder mit dem Hintergedanken der illegalen Datensammlung. Diese fiese Vorgehensweise wird als Honigfalle (Honey Trap) bezeichnet.

- Mit Hilfe einer Scareware wird dem Gegenüber ein Angriff auf dessen Computer vorgetäuscht. Inklusive einem Lösungsvorschlag, der tatsächlich erst die schädliche Malware auf das Endgerät bringt.

- Sollten dem Social Engineer bereits die am häufigsten besuchten Webseiten des Opfers bekannt sein, versucht er diese zu hacken bzw. eine Kopie zu erstellen. In der gewohnten Nutzungsumgebung erwartet die Person keinen Angriff und missachtet die üblichen Sicherheitsrisiken. In Fachkreisen wird dieses Vorgehen als Watering Hole bezeichnet.

#6: Öffentliche Computer

In seinen Anfängen war das Internet ein Privileg. Kaum jemand besaß die Technik, weil es rar und teuer in der Anschaffung war. Mit Internetcafés bieten Dienstleister eine Möglichkeit an, schnell das WWW nutzen zu können. Man setzt sich an einen fremden Computer und erledigt dort seine Arbeit. Das erste Internetcafé in Deutschland entstand 1994 in Duisburg6Quelle: Die Geschichte des Internetcafés – https://www.cio.de/a/amp/die-geschichte-des-internetcafes,3217480 – Abgerufen am 29.01.2023.

Schnell wurden weitere dieser Einrichtungen ins Leben gerufen. Sie sind bis heute eine günstige Möglichkeit, um im Internet zu surfen. Studenten nutzen sie zudem gern als sozialen Treffpunkt. Doch wenn viele Personen auf denselben Computer zugreifen, ist Vorsicht geboten. Solche Geräte sind mit äußerster Vorsicht zu genießen. Mögliche Szenarien sind:

- Jemand hat vorher eine Spionage-Software installiert. Alle danach eingegebenen Passwörter und persönlichen Informationen werden insgeheim abgehört.

- Der Verlauf im Browser wird nicht automatisch gelöscht. Jeder kann mit wenigen Klicks erfahren, wofür die Person vor einem den Computer verwendet hat. Die Probleme mit Stalking und Cybermobbing nehmen durch solche Gelegenheiten stetig zu.

Wenn es nicht anders möglich ist, sollten Internetcafés nur zu einfachen Recherchezwecken genutzt werden. Sensible Daten sind hier keinesfalls einzugeben.

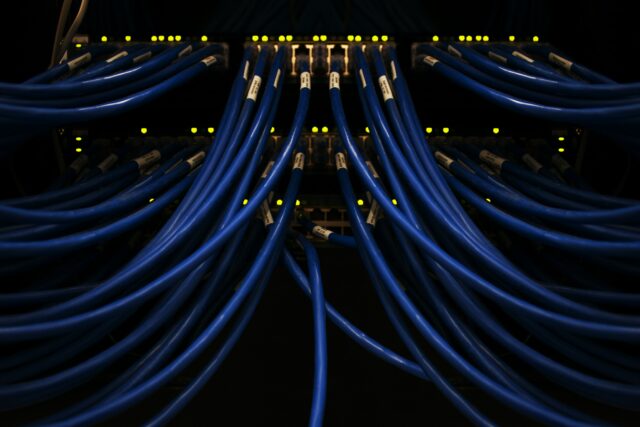

#7: Öffentliche Hotspots

Ähnliche Gefahren gehen öffentlichen WLANs aus. Solche “Hotspots” ohne jeglichen Passwort-Zugang sind von jedem internetfähigen Gerät aus abrufbar. Mit etwas Erfahrung kann auf die verbundenen Smartphones zugegriffen werden. Dem ist mit entsprechender Vorsicht, einer guten Verschlüsselung und ggf. einer Sicherheits-Apps vorzubeugen.

Darüber hinaus rät die Verbraucherzentrale zu folgenden Maßnahmen:

- Mit dem Handy oder Tablet sind nur verschlüsselte Seiten zu besuchen. Im Browser sieht man dazu ein Schloss-Symbol, welches auf eine SSL-Verbindung hinweist. Leuchtet es rot, können Dritte leicht auf die ausgetauschten Daten zugreifen.

- Bei der Nutzung eines öffentlichen WLANs ist die Datei- und Verzeichnisfreigabe zu deaktivieren. Andernfalls könnte sich jemand unbemerkt Kopien vom freigegebenen Speicher machen.

- Das Speichern von WLAN-Zugängen unterbinden und die Liste regelmäßig löschen. Fast alle Mobilgeräte hinterlegen die erfassten Verbindungsdaten, um bei der nächsten Nutzung die Verbindung schneller herstellen zu können. Dies geschieht automatisch, sobald der Nutzer in Signalreichweite ist. Betrüger könnten eine Kopie des Hotspots anlegen und somit eine vermeintlich bekannte Verbindung vortäuschen. Um dann die gesendeten Daten abzufangen.

- Zudem empfiehlt die Verbraucherzentrale, einen sogenannten “VPN-Tunnel” einzurichten. Das “Virtual Private Network” verschlüsselt alle ein- und ausgehenden Signale zusätzlich. Auf diese Weise lässt sich die Herkunft des verwendeten Endgerätes nicht mehr nachvollziehen. Dieser Tipp ist zudem sinnvoll, wenn man Ländersperren umgehen möchte (siehe unten). Ein VPN bietet viele Antiviren-Programme an. Es gibt aber auch spezialisierte Apps dafür.

7Quelle: Öffentliche WLAN-Netzwerke sicher nutzen – https://www.verbraucherzentrale.de/wissen/digitale-welt/datenschutz/oeffentliche-wlannetze-sicher-nutzen-19264 – Abgerufen am 29.01.2023

Ländersperren mit einem VPN umgehen: Wann es sinnvoll ist

Ein angrenzendes Thema bedroht zwar nicht die Sicherheit beim Surfen, jedoch die Bewegungsfreiheit im Internet. Je nachdem welche Seite besucht werden soll, kann der Nutzer auf eine Ländersperre treffen. Dafür gibt es zwei mögliche Szenarien:

- Ein Gesetz verbietet den Besuch bzw. die Nutzung der spezifischen Webseite. Die Internetprovider des Landes sind dann dazu angehalten, diese URL auf eine schwarze Liste zu setzen und den Zugang zu sperren.

- Die Webseite selbst unterbindet den Zugriff, weil der Nutzer aufgrund seiner IP-Adresse einem ausgewählten Land zugeordnet wird.

So eine Ländersperre kann jederzeit eintreten und ist dann ohne Vorwarnung wirksam. Ein hierfür gängiger Begriff lautet “Geoblocking”, weil der Ausschluss regional begrenzt ist8Quelle: Geoblocking umgehen – https://www.netzwelt.de/laendersperren-umgehen/index.html – Abgerufen am 30.01.2023. Zwar betrifft dies noch relativ wenige Nutzer, aber das kann sich schnell ändern. Zwei der bekanntesten Einsatzgebiete sind:

- Das Streaming von Filmen und Serien ist im eigenen Land nicht möglich. Hier hat der Dienstleister womöglich nicht die Rechte bzw. Lizenzen eingeholt. Manchmal gibt es auch Probleme mit der Alterseinstufung, sodass die Inhalte nicht geladen werden dürfen.

- Die Teilnahme an bestimmten Lotterien, Sportwetten oder Wetten in Online Casinos ist untersagt. Hier liegt ein entsprechendes Gesetz zu Grunde, welches die Nutzer ausschließt.

Geoblocking umgehen: Ein VPN einrichten

Solche Ländersperren sind nur deshalb umsetzbar, weil jedes internetfähige Gerät eine individuelle IP-Adresse verwendet. Damit lässt sich der Nutzungsort fehlerfrei auf ein Land festlegen. Für die Betreiber ist es dann ein Leichtes, dafür ein entsprechendes Geoblocking einzurichten.

Wer hier nach einer Lösung sucht, sollte sich mit dem Einrichten eines VPNs beschäftigen. Dieses leitet die eigene Internetverbindung über verschiedene Server um. So entsteht eine Verschlüsselung des eigenen Standorts. In vielen Fällen ist es dann nicht mehr möglich, die eigentlich geltende Ländersperre umzusetzen-

Mittlerweile gibt es viele Anbieter für ein “Virtual Private Network” (VPN). Manche von ihnen bieten den Service sogar kostenlos an. Doch je mehr Anwender diesen nutzen, desto langsamer wird die Verbindung. Je nachdem, warum man die Ländersperre umgehen möchte, lohnt sich ein kostenpflichtiges VPN. Für die 5 bis 10 Euro im Monat gibt es eine höhere Geschwindigkeit, mehr Sicherheit und Funktionen.

Allgemeine Tipps zum sicheren Surfen mit einem VPN

Fakt ist, wenn ein erfahrener Hacker Zugriff auf einen PC oder ein Smartphone erhalten will, wird er einen Weg finden. Doch die meisten Attacken sind nur deshalb erfolgreich, weil der Nutzer es ihnen zu leicht macht. Folgende Tipps können dabei helfen, es dem Eindringling schwer zu machen.

- Passwörter sollten möglichst komplex sein. Je mehr Zeichen enthalten sind, desto unwahrscheinlicher wird es geknackt. Das eigene Geburtsdatum, der Name o.Ä. sind zu einfach. Mehrere Abkürzungen lassen sich dagegen leicht merken und ziehen das Passwort in die Länge. Man kann sich eine Art Spruch als Eselsbrücke zurechtlegen. Kombiniert mit großen und kleinen Buchstaben sowie Zahlen und Satzzeichen entsteht ein wirklich sicheres Passwort. Wichtig: Es sollte mindestens 10 Zeichen lang sein!

- Verweise (Links) in Suchmaschinen, auf Webseiten sowie in E-Mails sind vor dem Anklicken zu prüfen. Am Computer wird dazu mit dem Zeiger (Cursor) über den Link gefahren. Unten links oder rechts ist dann die URL zu sehen. Nur wenn diese vertrauenswürdig erscheint, sollte darauf geklickt werden. Passt der verknüpfte Text nicht mit dem Link zusammen, ist davon abzusehen.

- Auf dem Smartphone ist diese “Link-Vorschau” nicht verfügbar. Jedoch lässt sich der Link ggf. vorab herauskopieren und in einen Text-Editor einfügen. Um ihn dann dort auf seine Gültigkeit zu prüfen.

- Jedes Endgerät sollte ein aktuelles Anti-Viren-Programm installiert haben. Diese führen eine Live-Überwachung durch, sodass die meisten unbefugten Zugriffe erst gar nicht stattfinden. Zudem können bereits heruntergeladene Dateien auf Viren, Trojaner und Malware überprüft werden.

- Wenn es möglich ist, sollten sich Internetnutzer die Zwei-Faktor-Authentifizierung einrichten. Neben dem eigentlichen Passwort ist dann eine weitere Komponente notwendig, um den Login durchzuführen. Dazu schickt der Betreiber bspw. eine SMS an das hinterlegte Handy. Es gibt auch Apps, welche spezielle Codes generieren. Diese werden nach 20 bis 60 Sekunden automatisch getauscht. Kurz gesagt: Bei dieser Methode ist ein Smartphone zwingend notwendig. Der Hacker kann diesen zusätzlichen Schritt dafür aber nicht kopieren.

- Als Ergänzung empfiehlt es sich, ein VPN zu verwenden. Dieses verschlüsselt den Datenverkehr und verschleiert die Herkunft der Internetverbindung. Auf diese Weise kann niemand den eigenen Standort zurückverfolgen.

- Namhafte Unternehmen werden niemals nach dem Passwort via E-Mail oder SMS fragen. Generell ist es so, dass das Kennwort dem Dienstleister gegenüber unbekannt sein dürfte. Nur der Ersteller weiß die richtige Kombination und muss diese zu keiner Zeit weitergeben.

Fazit: Internet-Sicherheit beginnt beim Nutzer, unterstützt durch VPN

Wer im Internet surft, hinterlässt zwangsläufig seine Daten. Angefangen bei Passwörtern und Login-Daten, über Klarnamen samt Anschrift oder Kontoverbindungen. Die meisten Betreiber von Webseiten sind um die Sicherheit ihrer Nutzer bemüht. Dennoch können sie nichts verhindern, wenn grundlegende Prinzipien im Umgang mit dem Internet missachtet werden.

Das Maß an Internet-Sicherheit hängt stets vom Nutzer ab. Dieser ist verantwortlich dafür, dass der Zugriff auf sein Endgerät (PC, Handy etc.) bestmöglich abgesichert ist. Ansonsten ist es für Hacker ein Leichtes, sich unerlaubten Zugriff zu verschaffen. Schlimmstenfalls werden sensible Daten entwendet, um damit illegalen Aktivitäten nachzugehen.

Für zusätzliche Sicherheit kann die Verwendung eines Virtual Private Networks (VPN) sorgen. Es erzeugt eine zusätzliche Verschlüsselung der Internetverbindung. Es kann jedoch nicht vor einem Mangel an Aufmerksamkeit schützen, wenn bspw. dubiose Links in Phishing-Mails angeklickt werden.

Quellen & Verweise

Unser Newsletter

Erhalten Sie regelmässig die interessantesten Artikel rund um alle VPN Themen:

How-To

Ein VPN über den Router einrichten: So geht es

Es gibt mehr als nur einen Weg, um ein VPN einzurichten. Statt sich eine Software...

7 beliebte Einsatzgebiete eines VPN

Mit einem Virtual Private Network (VPN) lässt sich die IP-Adresse anonymisieren. Damit können Webseiten, Hacker...

Ist die Verwendung eines VPNs legal?

Ein Virtual Private Network (VPN) verschleiert die eigene IP-Adresse. Dadurch werden einige sensible Informationen nicht...

Die verschiedenen VPN-Arten kurz vorgestellt

Ein Virtual Private Network (kurz VPN) kann heutzutage jeder einrichten. Die Notwendigkeit, seine IP-Adresse geheim...

Streaming

Amazon Prime Video mit VPN

Mit Amazon Prime Video erhielt Netflix seinen ersten ernstzunehmenden Konkurrenten in puncto Streaming. Schnell baute...

VPN für Netflix – Sperren umgehen, mehr Filme und Serien

Netflix ist wegen seines breiten Angebots und seiner vielen Eigenproduktionen vor allem bei Serienfans die...

Deutsches Fernsehen per VPN im Ausland schauen

Inzwischen verfügen die meisten deutschen TV-Sender über Mediatheken und Livestreams. Leider lassen sich deren spannende...

YouTube Ländersperre per VPN umgehen – Gesperrte Videos sehen

Die Meldung „Dieses Video ist in deinem Land nicht verfügbar“ möchte auf YouTube niemand sehen....

Sicherheit

Fakten, wovor ein VPN schützt – und wovor nicht

Mit einem Virtual Privat Network, kurz VPN genannt, können sich Nutzer vor Zugriffen durch Dritte...

Höhere Sicherheit beim Online-Banking durch VPN

Laut Daten des Bundesverband deutscher Banken e.V. (Bankenverband) haben Menschen in Deutschland beim Online-Banking ein...

Gründe, warum man ein VPN auf dem Handy nutzen sollte

Das digitale Leben, also Messenger-Dienste, Online-Shopping, Online-Banking und Co., findet bei den meisten Menschen inzwischen...

Netzwerk-Sicherheit für kleine und große Unternehmen mit einem VPN

Cyberkriminalität ist in unserer Gesellschaft eine wachsende Bedrohung. Daher kommen Unternehmen um ein effektives Sicherheitssystem...

VPN Hacks

Bei der Flugbuchung mit einem VPN Geld sparen

Bei Urlaubs- und Geschäftsreisen sind Hotels und Flüge die teuersten Posten. Glücklicherweise lassen sich mit...

Sportwetten mit VPN

Dank einem “Virtual Private Network” (kurz VPN) bleibt die eigene IP-Adresse verborgen. Auf diese Weise...

Hotels günstiger buchen mit einem VPN

Hotelübernachtungen sind bei den meisten Reisen der größte Kostenfaktor. Spezialangebote und die zahlreichen Vergleichsplattformen bieten...

Glücksspiel mit VPN – Alles Wissenswerte dazu

Mit einem “Virtual Privat Network” (kurz VPN) lässt sich die eigene IP-Adresse verbergen. Auf diese...

Aktuelle Artikel zu VPN

VPN nutzen, um Rankings in Suchmaschinen zu prüfen

Ein Virtual Private Network (VPN) eröffnet vielfältige Möglichkeiten für die Suchmaschinenoptimierung und...

Schützt ein VPN vor einer Abmahnung im Internet?

Das World Wide Web ist kein rechtsfreier Raum. Auch hier gelten Gesetze...

Open Systems Interconnection (OSI)

Das Open Systems Interconnection (OSI) Modell ist ein Rahmenwerk zur Beschreibung von...

FAQ – Häufige Fragen zum Thema VPN

Die eigene Sicherheit im Internet sollte stets von Interesse sein. Viele Angriffe virtueller Art lassen sich mit einfachen Maßnahmen verhindern. Die beliebtesten Fragen zu diesem Thema sollen nun den Abschluss dieses Ratgebers bilden.

Das könnte Sie auch interessieren